Di era digital yang berkembang pesat, melindungi data sensitif dari ancaman keamanan menjadi sangat penting. Artikel ini memberikan panduan komprehensif tentang “Cara Mengelola Risiko Keamanan Data”, mengeksplorasi strategi penting dan praktik terbaik untuk mengamankan informasi berharga Anda.

Dengan mengidentifikasi dan menilai risiko secara efektif, menerapkan langkah-langkah pengelolaan yang sesuai, serta mengembangkan rencana respons insiden yang tangguh, organisasi dapat secara proaktif mengurangi kerentanan mereka terhadap pelanggaran data dan memastikan integritas data mereka.

Identifikasi dan Penilaian Risiko: Cara Mengelola Risiko Keamanan Data

Mengidentifikasi dan menilai risiko keamanan data sangat penting untuk melindungi informasi sensitif dari ancaman dan pelanggaran. Proses ini melibatkan mengidentifikasi berbagai jenis risiko yang mungkin dihadapi suatu organisasi, menilai kemungkinan dan dampaknya, serta menentukan langkah-langkah mitigasi yang sesuai.

Dalam mengelola risiko keamanan data, penting untuk menjalin kemitraan dengan vendor keamanan siber yang andal. Cara mengelola vendor keamanan siber yang efektif melibatkan pemilihan penyedia yang memenuhi standar keamanan yang ketat, menetapkan ekspektasi yang jelas, dan memantau kinerja mereka secara berkelanjutan.

Dengan mengelola vendor keamanan siber secara efektif, organisasi dapat memperkuat pertahanan mereka terhadap ancaman keamanan data dan meminimalkan risiko pelanggaran.

Jenis Risiko Keamanan Data, Cara mengelola risiko keamanan data

- Pelanggaran Data: Akses tidak sah atau pengungkapan informasi sensitif.

- Malware: Perangkat lunak berbahaya yang dapat merusak sistem atau mencuri data.

- Serangan Siber: Upaya tidak sah untuk mengakses atau mengganggu sistem komputer.

- Kesalahan Manusia: Kesalahan atau kelalaian yang tidak disengaja yang dapat menyebabkan pelanggaran keamanan.

- Bencana Alam: Peristiwa seperti banjir, kebakaran, atau gempa bumi yang dapat merusak atau menghancurkan infrastruktur.

Langkah-langkah Penilaian Risiko

Penilaian risiko keamanan data yang efektif melibatkan langkah-langkah berikut:

- Identifikasi Aset: Menentukan informasi dan sistem yang perlu dilindungi.

- Identifikasi Ancaman: Mengidentifikasi ancaman potensial yang dapat membahayakan aset.

- Analisis Kerentanan: Menilai kelemahan atau kerentanan yang dapat dieksploitasi oleh ancaman.

- Penilaian Risiko: Menentukan kemungkinan dan dampak dari setiap ancaman yang teridentifikasi.

- Pengembangan Rencana Mitigasi: Mengembangkan rencana untuk mengatasi risiko yang teridentifikasi dan mengurangi dampaknya.

- Keterlibatan Pemangku Kepentingan: Melibatkan semua pemangku kepentingan yang relevan dalam proses penilaian risiko.

- Analisis Berkelanjutan: Meninjau dan memperbarui penilaian risiko secara berkala untuk memastikan akurasinya.

- Dokumentasi: Mendokumentasikan semua langkah penilaian risiko dan temuannya dengan jelas.

- Penggunaan Alat dan Teknologi: Menggunakan alat dan teknologi untuk mengotomatiskan dan meningkatkan proses penilaian risiko.

- Mengidentifikasi sumber risiko potensial, seperti peretas, malware, atau kesalahan internal.

- Menilai kemungkinan dan dampak setiap risiko.

- Menetapkan tingkat risiko untuk setiap ancaman yang diidentifikasi.

- Memprioritaskan risiko berdasarkan tingkat keparahannya.

- Mengembangkan dan menerapkan kontrol keamanan untuk mengurangi risiko.

- Memilih kontrol keamanan yang tepat berdasarkan tingkat risiko dan sumber daya organisasi.

- Memantau kontrol keamanan secara teratur untuk memastikan efektivitasnya.

- Menyesuaikan kontrol keamanan sesuai kebutuhan berdasarkan perubahan risiko.

- Bank XYZ menerapkan enkripsi dan kontrol akses untuk melindungi data pelanggan dari peretas.

- Rumah sakit ABC menerapkan firewall dan sistem deteksi intrusi untuk mencegah serangan siber pada catatan medis pasien.

- Perusahaan teknologi DEF melakukan pencadangan data secara teratur dan menerapkan kontrol akses yang ketat untuk melindungi kekayaan intelektualnya.

- Mengidentifikasi dan memprioritaskan insiden keamanan.

- Melakukan investigasi dan analisis forensik.

- Mengembangkan dan mengimplementasikan tindakan mitigasi.

- Berkomunikasi dengan pemangku kepentingan internal dan eksternal.

- Meninjau dan mengevaluasi rencana respons insiden secara berkala.

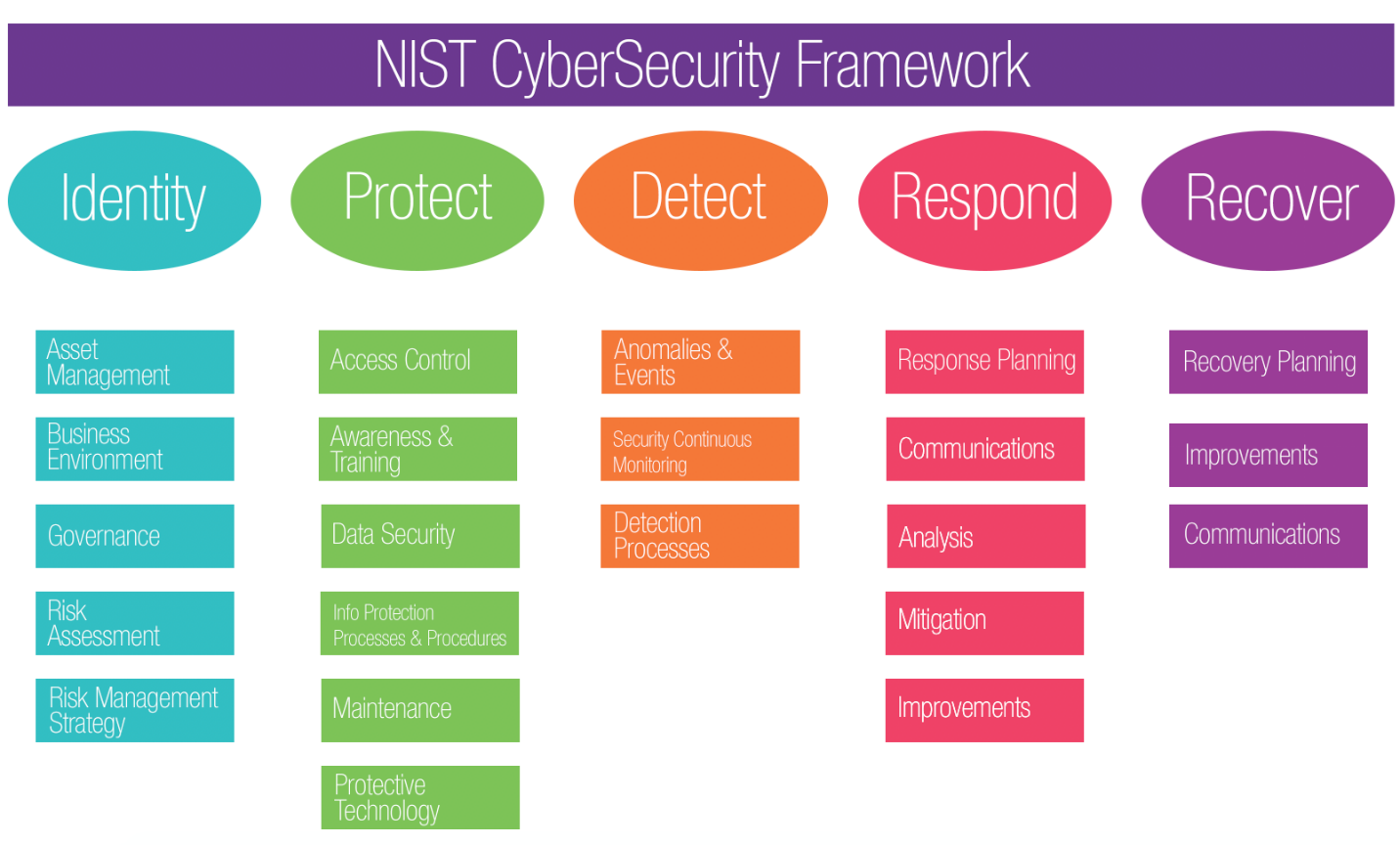

- NIST Cybersecurity Framework (NIST CSF)

- ISO 27001:2013

- Cybersecurity Incident Response Plan (CIRP) yang dikembangkan oleh SANS Institute

- Pemindaian kerentanan

- Pemantauan log

- Sistem deteksi intrusi

- Identifikasi dan penahanan ancaman

- Analisis dan pemulihan data

- Pemberitahuan dan pelaporan

- Evaluasi efektivitas langkah-langkah keamanan

- Identifikasi area peningkatan

- Pembaruan rencana untuk mengatasi risiko yang baru atau yang berkembang

- Pelatihan kesadaran keamanan yang teratur untuk karyawan

- Kampanye phishing yang mensimulasikan untuk menguji kesadaran karyawan

- Pembentukan tim tanggap insiden untuk menangani pelanggaran keamanan

Praktik Terbaik Penilaian Risiko

Beberapa praktik terbaik untuk penilaian risiko keamanan data meliputi:

Pengelolaan Risiko

Pengelolaan risiko keamanan data adalah proses mengidentifikasi, menilai, dan mengelola risiko yang mengancam data dan sistem organisasi. Ini melibatkan penerapan langkah-langkah keamanan yang sesuai untuk melindungi data dari akses, penggunaan, pengungkapan, gangguan, atau perusakan yang tidak sah.

Cara mengelola risiko keamanan data melibatkan berbagai pendekatan, termasuk penerapan kontrol keamanan yang komprehensif. Peran penting dalam hal ini dimainkan oleh radika karya utama , yang memberikan kerangka hukum dan regulasi untuk melindungi informasi sensitif. Dengan mematuhi pedoman ini, organisasi dapat meminimalkan risiko kebocoran data dan pelanggaran keamanan, sehingga memastikan integritas dan kerahasiaan data mereka.

Strategi pengelolaan risiko yang efektif mencakup beberapa elemen penting:

Identifikasi Risiko

Penilaian Risiko

Mitigasi Risiko

Pemantauan Risiko

Organisasi yang menerapkan langkah-langkah pengelolaan risiko yang efektif dapat mengurangi dampak pelanggaran keamanan data, melindungi reputasi mereka, dan memastikan kepatuhan terhadap peraturan.

Kontrol Keamanan

| Jenis Kontrol | Fungsi |

|---|---|

| Kontrol Akses | Mencegah akses tidak sah ke data. |

| Enkripsi | Mengenkripsi data untuk melindungi kerahasiaannya. |

| Firewall | Memblokir akses tidak sah ke jaringan. |

| Deteksi Intrusi | Mendeteksi aktivitas berbahaya di jaringan. |

| Pencadangan | Menyediakan salinan data untuk pemulihan jika terjadi kehilangan data. |

Contoh Penerapan Pengelolaan Risiko

Berikut adalah beberapa contoh organisasi yang telah berhasil menerapkan langkah-langkah pengelolaan risiko:

Rencana Respons Insiden

Rencana respons insiden yang komprehensif sangat penting untuk mengelola risiko keamanan data secara efektif. Rencana ini menguraikan langkah-langkah yang harus diambil saat terjadi insiden keamanan, memastikan respons yang cepat dan terkoordinasi.

Pengelolaan risiko keamanan data merupakan aspek penting dalam melindungi integritas dan kerahasiaan data sensitif. Salah satu risiko yang umum adalah penipuan phishing, yang dapat dicegah dengan menerapkan langkah-langkah keamanan seperti mengaktifkan autentikasi dua faktor, menghindari mengklik tautan mencurigakan, dan memahami teknik penipuan phishing . Dengan menerapkan praktik terbaik ini, organisasi dapat secara efektif mengelola risiko keamanan data dan melindungi informasi berharga mereka.

Peran dan Tanggung Jawab Tim Respons Insiden

Contoh Rencana Respons Insiden yang Berhasil

Beberapa contoh rencana respons insiden yang berhasil diterapkan meliputi:

Rencana-rencana ini memberikan panduan langkah demi langkah yang komprehensif untuk mengelola insiden keamanan secara efektif.

Cara mengelola risiko keamanan data merupakan aspek penting dalam menjaga integritas dan kerahasiaan data. Salah satu strategi penting dalam hal ini adalah Cara mengelola akses dan izin . Dengan mengatur hak akses dan izin pengguna, organisasi dapat membatasi siapa yang dapat mengakses data tertentu, mengurangi risiko penyalahgunaan atau akses yang tidak sah.

Dengan demikian, mengelola risiko keamanan data menjadi lebih efektif dengan memastikan bahwa hanya individu yang berwenang yang dapat mengakses informasi sensitif.

Pemantauan dan Peningkatan

Pemantauan berkelanjutan sangat penting untuk mengelola risiko keamanan data secara efektif. Hal ini memungkinkan organisasi untuk mengidentifikasi dan menanggapi potensi ancaman secara tepat waktu.

Cara mengelola risiko keamanan data merupakan aspek penting dalam melindungi informasi sensitif organisasi. Dengan meningkatkan kesadaran keamanan siber di tempat kerja , karyawan dapat memahami ancaman potensial dan mengambil tindakan pencegahan yang tepat. Kesadaran yang tinggi tentang praktik keamanan yang baik dapat mengurangi risiko serangan siber dan melindungi data penting organisasi, sehingga memastikan keberlanjutan bisnis dan reputasi yang baik.

Teknik pemantauan yang efektif meliputi:

Tanggapan Insiden

Menanggapi insiden keamanan data secara tepat waktu sangat penting untuk meminimalkan kerusakan dan mencegah dampak yang lebih besar. Proses tanggapan insiden yang efektif mencakup:

Tinjauan dan Peningkatan

Rencana pengelolaan risiko harus ditinjau dan ditingkatkan secara teratur untuk memastikan efektivitasnya berkelanjutan. Proses peninjauan harus mencakup:

Budaya Keamanan Data

Budaya keamanan data yang kuat sangat penting untuk melindungi organisasi dari risiko keamanan data. Budaya ini mempromosikan kesadaran dan tanggung jawab keamanan data di semua tingkatan organisasi.

Mengelola risiko keamanan data melibatkan berbagai langkah, salah satunya melindungi jaringan dari serangan siber. Seperti yang dijelaskan dalam artikel tentang Cara Melindungi Jaringan dari Serangan Siber , penerapan firewall, deteksi intrusi, dan sistem pencegahan merupakan strategi penting. Dengan mengamankan jaringan, organisasi dapat mengurangi risiko akses tidak sah ke data sensitif, menjaga integritas dan ketersediaan sistem, serta mematuhi peraturan yang berlaku.

Contoh Inisiatif

Kutipan Ahli

“Budaya keamanan data yang kuat adalah garis pertahanan pertama melawan pelanggaran keamanan.”

Gartner

Simpulan Akhir

Mengelola risiko keamanan data adalah proses berkelanjutan yang membutuhkan pengawasan, pemantauan, dan peningkatan berkelanjutan. Dengan mengadopsi pendekatan holistik yang mencakup identifikasi risiko, pengelolaan, perencanaan respons, dan penciptaan budaya keamanan data yang kuat, organisasi dapat melindungi aset data mereka secara efektif dan menjaga kepercayaan pelanggan mereka.

FAQ Terpadu

Apa pentingnya budaya keamanan data?

Budaya keamanan data yang kuat mendorong kesadaran dan tanggung jawab di antara karyawan, menciptakan lingkungan di mana keamanan data diprioritaskan dan praktik terbaik diikuti secara konsisten.

Bagaimana cara menilai risiko keamanan data secara efektif?

Penilaian risiko yang efektif melibatkan mengidentifikasi ancaman potensial, menganalisis kemungkinan dan dampaknya, dan memprioritaskan risiko berdasarkan tingkat keparahannya.

Apa saja strategi utama untuk mengelola risiko keamanan data?

Strategi pengelolaan risiko meliputi implementasi kontrol keamanan teknis, kebijakan dan prosedur keamanan, serta pelatihan dan kesadaran karyawan.